По всей вероятности, на сегодняшний день доступ к беспроводной сети есть практически у каждого. Но не все берут на себя труд по обеспечению безопасности этой сети. Если ваша сеть полностью открыта, то посторонние могут перехватывать ваши пакеты и в точности выяснять, какие именно операции вы осуществляете через сеть. Не допускайте этого! В данном рецепте будут описаны методы, с помощью которых вы можете защитить свою беспроводную сеть от несанкционированного доступа.

Нет ничего удобнее, чем ставшие уже вездесущими беспроводные сети. Протоколы из семейства 802.11x заполнили весь эфир, сделали компьютерную технику по-настоящему мобильной и дали повод каждому задуматься всерьез о покупке ноутбука. Незащищенная точка доступа — это путь, по которому посторонние могут проникнуть в вашу сеть или просто красть вашу полосу пропускания. Вряд ли это покажется вам приятной перспективой. Впрочем, есть и противоположные точки зрения.

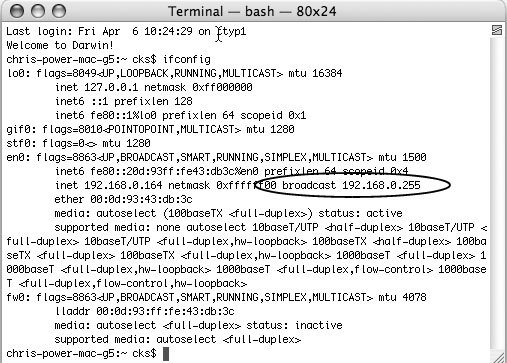

Прежде чем приступать к процессу защиты вашей сети, потратьте немного времени на то, чтобы выяснить, кто пользуется сетью — помимо всего прочего, это послужит полезным упражнением. Процесс этот очень прост. Все, что для этого требуется — дать из командной строки следующую команду: $ ifconfig. Пример того, как может выглядеть вывод данной команды, показан на рис. 6.40.

Рис. 6.40. Команда ifconfig выводит довольно большой объем информации

Хотя это окно и наполнено множеством полезной информации, для достижения нашей текущей цели интерес представляет не вся информация, а только та ее часть, которая следует за словом broadcast. Это IP-адрес беспроводной сети, а также небольшой фрагмент информации, которая необходима для выполнения следующего теста. Вернитесь в командную строку и введите следующую простую команду: $ ping -c2 -i30 192.168.1.255.

Команда ping действует просто и прямолинейно. Компьютер отсылает пакет данных, а все компьютеры, подключенные к сети, отправляют в ответ на этот запрос свои пакеты. В сущности, приведенная командная строка представляет собой аналог запроса: «Как слышите меня? Прием!», только действует менее раздражающе. Опция командной строки -c указывает количество пакетов, которое требуется отослать, а опция -i задает временной интервал, в течение которого следует ожидать ответа. В приведенном примере были отправлены 2 пакета, а интервал ожидания составил 30 секунд. Результат работы этой команды приведен в листинге ниже.

1234567//Результаты, выведенные командой pingPING 192.168.1.255 (192.168.1.255): 56 data bytes64 bytes from 192.168.1.200: icmp_seq=0 ttl=64 time=0.325 ms64 bytes from 192.168.1.200: icmp_seq=0 ttl=64 time=1.147 ms (DUP!)64 bytes from 192.168.1.1: icmp_seq=0 ttl=150 time=1.860 ms (DUP!)64 bytes from 192.168.1.203: icmp_seq=0 ttl=64 time=23.430 ms (DUP!)64 bytes from 192.168.1.200: icmp_seq=1 ttl=64 time=0.311 ms

Строки DUP! означают дублирующиеся пакеты, и, проигнорировав их, можно получить информацию о количестве компьютеров в вашей сети.

Этот метод не слишком совершенен для обнаружения вторжений в сеть, ведь не каждый компьютер ответит на запрос ping. Если на компьютере Mac активизирован скрытный режим (stealth mode), этот трюк не сработает, потому что компьютер будет игнорировать входящие команды ping, создавая иллюзию того, что он выключен или отключен от сети. Но использование команды ping обладает преимуществом скорости и простоты.

Если обследование сети с помощью команды ping выявит факт присутствия посторонних, а также если вы просто хотите повысить защищенность сети от вторжений, то вам необходимо последовать советам, приведенным далее в этой статье. Метод, который вы выберете для защиты вашей сети, зависит исключительно от вас. Некоторые методы менее практичны и обеспечивают низкий уровень защиты, другие — более безопасны, но все равно подвержены взлому. Однако по крайней мере одно из решений может считаться надежным. В последующих нескольких разделах описываются различные опции, доступные вам при конфигурировании параметров безопасности вашей беспроводной сети.

Получите доступ к своему роутеру

Большинство мер по защите вашей беспроводной сети осуществляется на уровне вашего беспроводного роутера. Как правило, пользователи получают доступ к своим роутерам с помощью браузеров, которыми они предпочитают пользоваться. Разумеется, сам факт того, что вы знаете о том, что доступ к роутеру можно получить через браузер, мало что вам даст, если вы не знаете IP-адреса этого роутера. Эту информацию можно получить с помощью команды ping, как было описано чуть ранее. Итак, дайте команду ping и проанализируйте ее результаты (один из возвращенных IP-адресов будет адресом вашего роутера, обычно — самый короткий). Кстати, эта задача еще более упрощается, если знать IP-адреса, которые назначаются по умолчанию большинству распространенных роутеров:

- Airport: 192.168.2.1

- Linksys: 192.168.1.1

- D-link: 192.168.0.1

- Belkin: 192.168.2.1

В этом списке, конечно, приведена информация не для всех роутеров, но вполне возможно, что вы найдете в нем свой.

Базовые меры (даже если вы не озабочены защитой беспроводной сети)

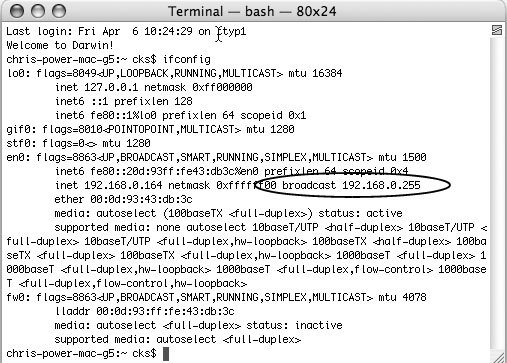

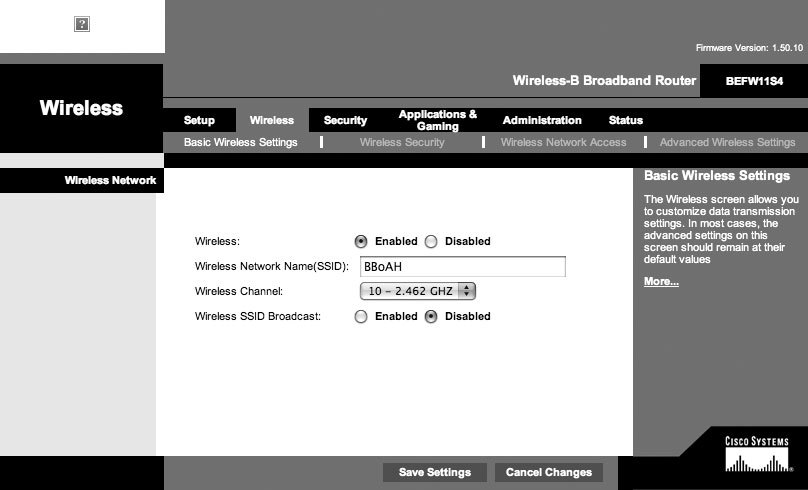

Существует несколько шагов, которые рекомендуется предпринять, даже если вы не озабочены защитой вашей беспроводной сети от вторжений. Во-первых, следует задуматься о том, чтобы присвоить сети новое имя. Как правило, роутеры поставляются со стандартными именами наподобие Linksys или D-Link. Эти имена — просто «говорящие», и те, кто их не меняет, просто напрашиваются на взлом своей сети. Поэтому изменение имени вашей сети

на что-то менее самоочевидное — в любом случае неплохая идея (рис. 6.41).

Рис. 6.41. Присвоение индивидуального имени беспроводной сети

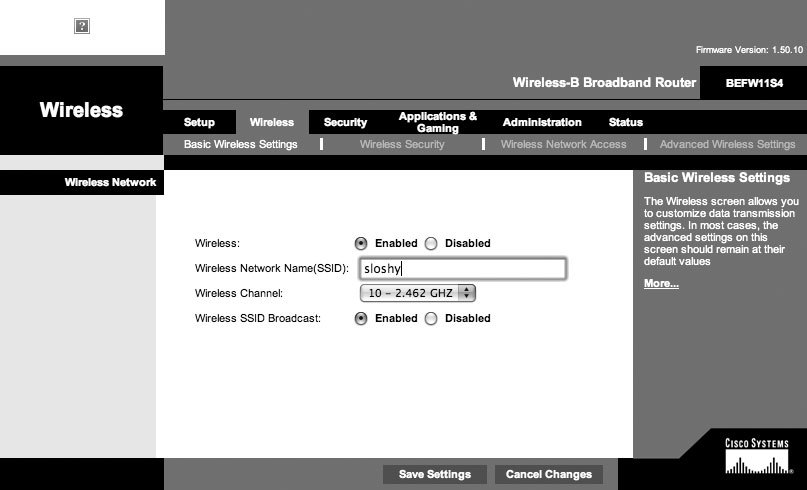

Во-вторых, не менее важной мерой, чем переименование сети, является изменение пароля доступа к вашему роутеру. Административные параметры, по умолчанию задаваемые для беспроводных роутеров, таковы, что эти роутеры легко доступны через Интернет. Поэтому получение доступа к вашему роутеру не составит проблем, если только вы не измените настройку стандартных параметров безопасности. Кроме того, хорошей идеей будет отключить возможность удаленного управления, с тем чтобы исключить внешнее воздействие на его работу (см. рис. 6.42).

Рис. 6.42. Изменение стандартных административных параметров беспроводного роутера

Блокировка широковещательной передачи SSID

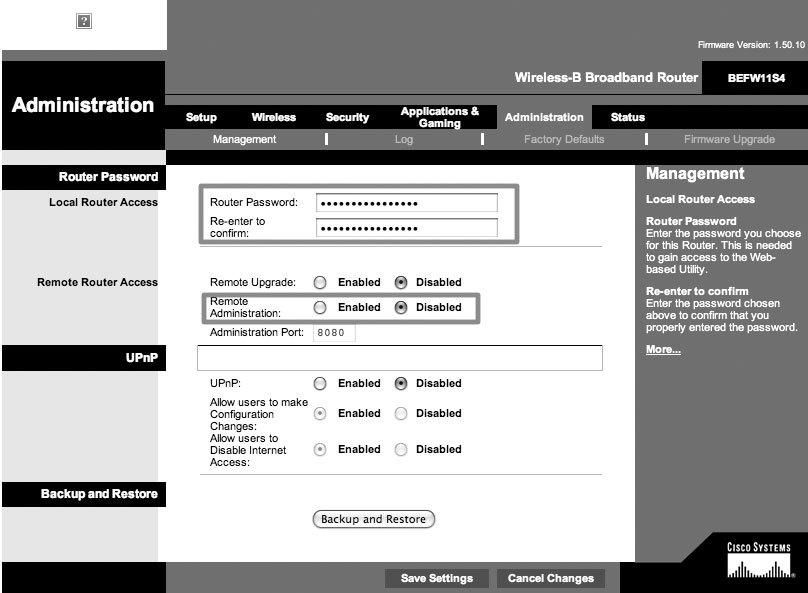

Один из наиболее простых методов немного повысить безопасность вашей сети заключается в том, чтобы дать браузеру указание запретить широковещательную передачу SSID (Service Set IDentifier), идентификатора, представляющего собой имя, присвоенное вашей сети по умолчанию на фабрике, или имя, которое вы присвоили ей сами. Большинство людей, ищущих незащищенные сети, к которым можно подключиться, просто выбирают имя, ассоциированное с незащищенной точкой доступа. Если SSID не передается широковещательно, то для большинства людей ваша сеть будет незаметна. Если вы не осуществляете широковещательной рассылки SSID, ваша сеть не появится в списках сетей, к которым они могут подключиться. Перейдите на страницу конфигурационных параметров вашего роутера и отключите широковещательную рассылку SSID (рис. 6.43).

Рис. 6.43. Отключение широковещательной рассылки SSID для роутера Linksys

Чтобы повторно подключиться к сети, выберите команду Join Other Network из меню Airport и введите имя вручную.

Насколько отключение широковещания SSID повышает безопасность?

На самом деле, не слишком намного. Существует множество программ-снифферов, которые могут выявить имена, не рассылаемые широковещательно (например, для Mac OS X наиболее известной является программа KisMAC13). Как только имя будет известно, сеть полностью утратит свою защищенность. Иными словами, если вы окружены множеством незащищенных точек доступа, то отключение широковещания вашего SSID, возможно, и будет достаточным для того, чтобы ваша сеть осталась незамеченной.

Ограничение MAC-адресов

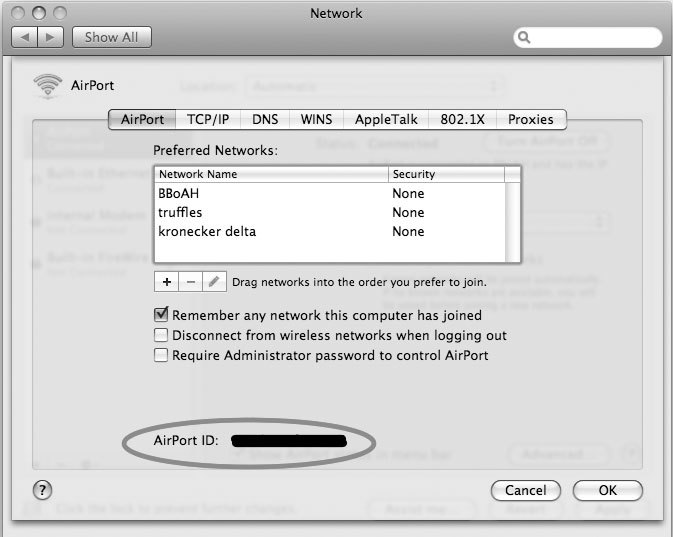

Большинство роутеров позволяют вам установить ограничение на доступ к сети, разрешив его только определенным компьютерам и устройствам. Роутеры принимают решение относительно того, каким устройствам разрешить доступ к сети путем проверки MAC-адресов14. Если вы хотите определять, кому разрешен доступ к вашей сети по MAC-адресам, то первое, что вам потребуется сделать — определить MAC-адреса устройств, которым разрешен доступ. Для компьютеров Mac, подключающихся к вашему роутеру по беспроводной сети, необходимо указать MAC-адрес вашей карты Airport. Чтобы извлечь эту информацию, перейдите в окно System Preferences на вашем Mac и выберите следующие опции: Network → Airport → Advanced (рис. 6.44).

Рис. 6.44. MAC-адрес вашей карты Airport

Собрав всю необходимую информацию, введите MAC-адреса устройств, которым вы хотите разрешить доступ к вашей сети.

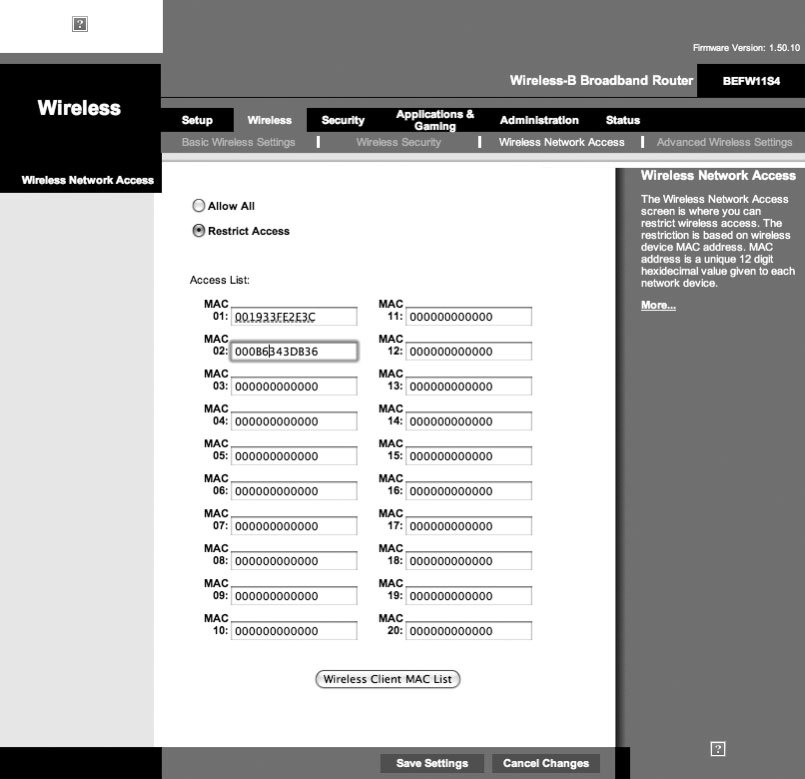

Перепоручите всю работу роутеру

Составление списка MAC-адресов всех устройств, которым требуется разрешить доступ к вашей сети, может быть весьма трудоемкой задачей. Их ручной ввод может стать еще более рутинным делом. К счастью, некоторые роутеры могут позаботиться об этом и выполнить за вас эту работу. Том Сгурос (Tom Sgouros) объясняет, как именно он этого добился: «Я пользуюсь беспроводным роутером Linksys WRT54G. Я открыл браузером адрес 192.168.1.1, зарегистрировался на роутере и открыл сеть, чтобы снять все ограничения. Затем я запустил два ноутбука, которым требовался доступ в сеть. На вкладке Wireless страницы управления роутером, я выбрал опцию Wireless MAC Filter, затем нажал кнопку Edit MAC Filter List. После этого появляется другое окно, содержащее поля, которые должны заполняться MAC-адресами. Но в этом окне имеется еще одна кнопка — Wireless Сlient MAС List. Если вы щелкнете по этой кнопке, вы получите список MAC-адресов всех компьютеров, которые в настоящий момент пытаются установить беспроводное соединение.

Рис. 6.45. Добавление в список компьютеров, которым разрешен доступ в сеть

Выберите опцию Enable MAC Filter для каждого компьютера, которому требуется разрешить доступ в сеть, а затем щелкните по кнопке Update Filter List в нижней части этого окна. MAC-адреса будут добавлены в список. Прокрутите окно, найдите кнопку Save и нажмите ее, после чего все выбранные адреса будут сохранены. Теперь убедитесь в том, что вы установили опцию Only permit listed computers to access the network, нажмите кнопку Save, и ваша цель будет достигнута» (рис. 6.45).

Взломать сеть, защищенную фильтрацией по MAC-адресам, сложнее, чем сеть, где просто блокирована широковещательная рассылка SSID, но не намного. Существует множество программ, которые могут не только обнаруживать скрытые беспроводные сети, но и перехватывать пакеты. Так как ваш MAС-адрес пересылается в каждом сетевом пакете, а шифрования трафика не производится, взломщик может перехватить ваши пакеты, выяснить ваш MAC-адрес и подделать его для проникновения в вашу сеть. С другой стороны, добавление фильтрации MAC-адресов к блокировке широковещания SSID усложняет взлом вашей сети, а это отпугнет халявщиков, которые лучше поищут более легкой добычи.

WEP и WPA-PSK

Рассмотрев базовые меры безопасности, перейдем к обсуждению методов, которые не просто запутывают взломщиков, но и действительно осуществляют шифрование трафика. Подчеркнем разницу — если вы примените один из методов (или их комбинацию), описанных в предшествующих статьях, вашу сеть будет сложнее найти, но все коммуникации будут вестись открытым текстом, так что после обнаружения сети ее взлом труда не составит.

Таким образом, любой, кто способен перехватывать трафик, сможет проникнуть в вашу сеть, проделав лишь небольшой объем дополнительной работы. Рассматриваемые в данной статье Wired Equivalent Privacy (WEP) и Wi-Fi Protected Access (WPA) не усложняют обнаружение сети (хотя их и можно применять в комбинации с защитными мерами, описанными ранее), а осуществляют шифрование пересылаемых данных. Теперь наступило время принять важное решение — какой из протоколов шифрования использовать: WEP или WPA?

Поскольку усилий на конфигурирование WEP и WPA требуется примерно одинаково, логично выбрать протокол, обеспечивающий лучшую защищенность. Если применить этот подход, то ответ будет однозначным, поскольку WEP взламывается за несколько минут (и это в худшем случае) с помощью разнообразных бесплатных программ, а протокол WPA все еще считается относительно безопасным.

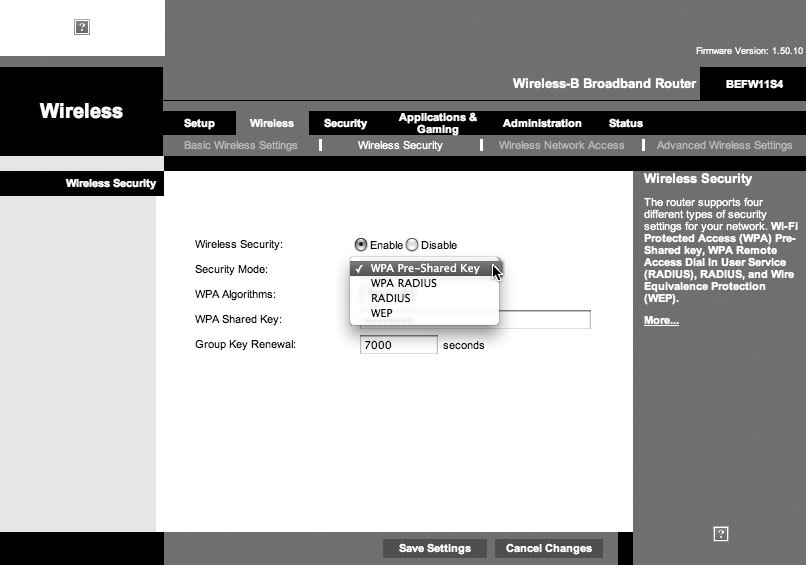

Как только вы примете решение в пользу WPA, перед вами встанет другой вопрос — какая из версий WPA подходит именно вам. Большинство роутеров поддерживают две версии WPA: WPA-RADIUS, или WPA 802.1x и WPA-PSK (Pre-Shared Key), или WPA-HOME. Разница между ними далеко не тривиальна: WPA-RADIUS при аутентификации клиентов обращается к серверу и обычно применяется в коммерческих организациях, а WPA-PSK использует для той же цели строку, введенную на клиентах, которым следует предоставить доступ в сеть (рис. 6.46).

Рис. 6.46. WPA-PSK подходит для домашних пользователей

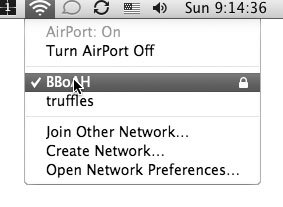

Итак, вы сделали свой выбор в пользу WPA-PSK. Хорошая новость заключается в том, что основная работа почти выполнена. Плохая же новость заключается в том, что путь достижения поставленной цели не так самоочевиден, как можно было бы ожидать. На большинстве роутеров вы можете ввести в поле WPA Shared Key любой пароль по вашему усмотрению. Например, если я установлю пароль qwerty, то маршрутизатор с готовностью примет этот ключ. А вот попытка ввести этот ключ для получения доступа к роутеру через Wi-Fi ни к чему не приведет — вы окажетесь в тупике. Mac OS X не позволит вам ввести пароль, длина которого составляет менее восьми символов. Таким образом, оказывается, что Mac OS X умнее роутера. Спецификация WPA требует, чтобы длина ключа составляла от 8 до 63 символов. Роутеру об этом ничего не известно, зато об этом «знает» Mac OS X. Теперь все сводится к тому, чтобы выбрать действительно подходящий пароль и ввести его на роутере. В случае успеха справа от сети, которую вы только что защитили, появится небольшой значок с изображением замка (рис. 6.47).

Рис. 6.47. Заперто… вот только насколько надежно?

На данный момент вы чувствуете себя вполне хорошо. Вы только что заперли свою беспроводную сеть от взломщиков, ищущих бесплатного доступа в Интернет. Но здесь нужно учесть и еще один фактор — надежность вашего пароля. Например, пароль 123goVols хорошо запоминается, но ведь он еще и в высшей степени слаб и легко взламывается. Сети WPA не настолько легко взламываются, как сети WEP, но и их можно скомпрометировать за счет словарных атак. Насколько старательно и увлеченно хакеры ломают сети WPA при помощи словарных атак? Загляните на сайт http://www.renderlab.net/projects/WPA-tables15 и убедитесь в том, что там можно найти широчайший спектр таблиц, очень удобных для взлома, размер которых достигает 33 Гбайт.

Вот цитата с этого сайта: «Тот факт, что мы нашли метод ускорения взлома WPA-PSK, не означает, что этот алгоритм взломан. Это далеко не так. Эксплоит, использованный coWPAtty16 и другими подобными инструментами, — это всего лишь одна из многочисленных фраз-паролей. Минимальное количество символов для фразы-пароля WPA-PSK составляет 8, а максимальное — 63. Лишь очень немногие пользователи действительно применяют пароли длиной более 20 символов. Кроме того, они часто используют хорошо известные слова и фразы, которые с большой вероятностью можно найти в словаре. Это и позволило нам учесть человеческий фактор в процессе получения ключа».

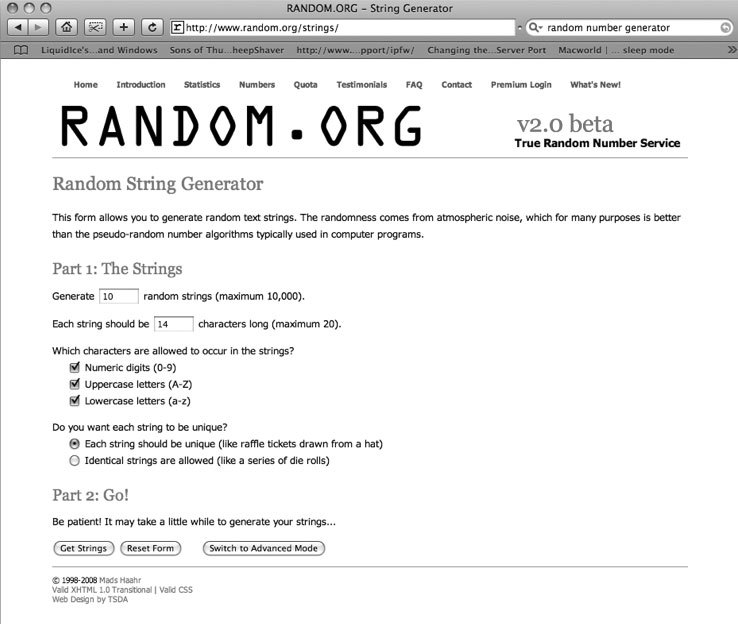

А по этой причине — почему бы вам не создать действительно хороший пароль? У вас не будет необходимости вводить его часто, потому что Mac OS X запомнит его и обеспечит его безопасное хранение. А вы действительно сможете быть уверены в безопасности и знать, что для взлома вашей сети потребуется действительно очень длительное время. Загляните на сайт http://www.random.org/strings, где вы получите доступ к генератору случайных последовательностей букв, цифр или смешанных строк, состоящих из букв и цифр. Длина генерируемой последовательности имеет ключевое значение: случайным образом сгенерированная последовательность из 14 символов (цифр и букв на верхнем и нижнем регистрах клавиатуры) считается очень стройкой к взлому, поэтому рекомендуется создать именно такую последовательность (рис. 6.48).

Рис. 6.48. Метод создания надежных паролей

Вот строки, которые получил лично я.

1234567891011//Примеры стойких к взлому паролей, полученных при помощи генератора случайных последовательностей0VDQe1i0o4pWvzqmsuMzsv0DolzieVNc78lbXQixilkkfa8crznNciqzMWyciaYbo6W7ws9hRRa7ZWsli4hADzYNlmoYQlui3574kjkkbbuQMHo2zxHnj8inMgbV3AseJTl1ix4Zdyba

Я провел детальный анализ полученных результатов и не смог обнаружить в полученных строках ничего такого, что могло бы быть легко угадано (слов, которые было бы можно найти в словаре или очевидных последовательностей цифр — например, фрагментов числа π). Таким образом, эти пароли будут устойчивы к взлому (хотя визуальный анализ четвертой строки позволяет выявить что-то наподобие kafka ate craisins).

Как только строки будут сгенерированы, выберите среди них ту, которая нравится вам больше других, и запишите ее. Сохраните полученную строку в цепочке ключей (keychain) или обеспечьте другую гарантию ее надежного хранения, чтобы обеспечить быстрый и надежный доступ к вашему случайно сгенерированному 14-символьному паролю, потому что запомнить его действительно сложно).

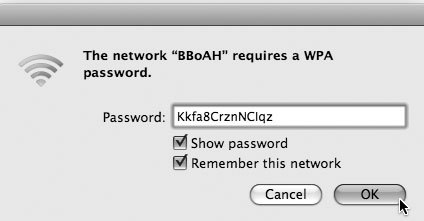

Рис. 6.49. Длинный пароль

Вставьте свой вновь созданный пароль в соответствующее поле на странице конфигурации вашего роутера и нажмите кнопку Save Settings (или любую другую опцию, указывающую на то, что внесенное изменение должно быть сохранено). Роутер перезапустится, и после этого ваша сеть будет защищена от любопытствующих посторонних или любителей поживиться за счет чужого трафика. Чтобы вновь подключить свой Mac к сети, выберите сеть, которую вы только что защитили, и введите пароль в соответствующее поле (рис. 6.49).

Отмена внесенного изменения

Вы изменили имя администратора и пароль на вашем роутере, скрыли SSID, а также скормили роутеру в качестве пароля сгенерированную случайную последовательность букв и цифр. Теперь представьте себе, что вы забыли абсолютно всю эту информацию, утратив возможность ее восстановления. Если вы попытаетесь выключить роутер в надежде на то, что установки по умолчанию будут восстановлены, то вы будете разочарованы. Каким же образом можно восстановить стандартные фабричные установки для роутера, который оказался заблокирован вашими собственными параметрами безопасности?

Не отчаивайтесь: ваш роутер не превратился в кусок пластика, микросхем и прочей электроники. На большинстве роутеров есть «утопленная» кнопка принудительного сброса настроек, которую можно нажать наконечником карандаша или скрепкой. После этой операции фабричные настройки вашего роутера будут восстановлены.