Простейший способ избежать распространения этой информации — это использование анонимайзера (anonymizer). Эти сайты перенаправляют ваш трафик через свои собственные серверы, создавая впечатление, что ассоциированный с ними IP-адрес является источником запроса. Существует множество сайтов, предоставляющих такой сервис, но моим любимым является следующий: http://www.the-cloak.com/anonymous-surfing-home.html.

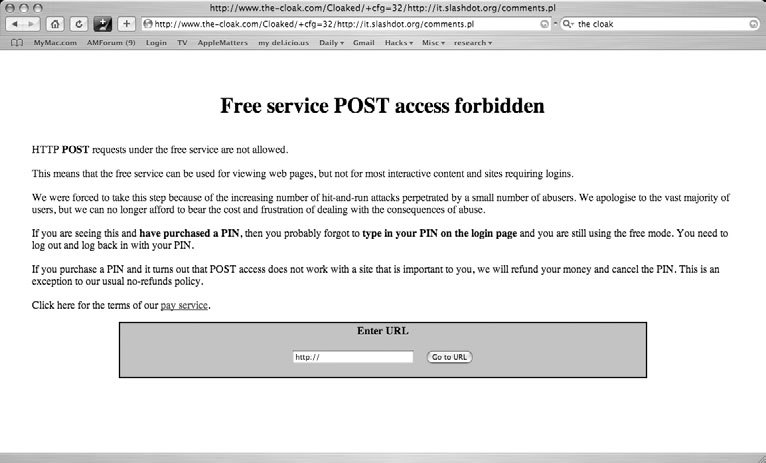

Хотя использование этого или любого другого подобного Web-сервиса на первый взгляд и кажется идеальным решением, оно все же не свободно от недостатков. Первый из них заключается в том, что большинство таких сайтов предоставляют вам лишь ограниченные возможности. Например, если вы, работая через Cloak, попытаетесь оставить комментарий в случайно выбранном блоге, вам будет сообщено о том, что это невозможно (рис. 6.12).

Я не говорю о том, что одной из причин, по которым вам может понадобиться анонимный серфинг — это написание анонимных комментариев в форумы или чужие блоги или что-то другое настолько же бытовое. Но если вы при серфинге хотите пользоваться всеми сервисами по предоставлению анонимности, не беспокоясь о том, что рано или поздно вы натолкнетесь на отказ, вам может потребоваться заплатить за дополнительные услуги. Кроме того, встает и другой вопрос — а насколько вы в самом деле анонимны.

Конечно, сайты на другом конце анонимного туннеля ничего не узнают о вас, но на сайтах-анонимайзерах ведутся и журналы. Так что, если вы действительно занимаетесь чем-то предосудительным, поставщики этой услуги могут быть поставлены в такие условия, что им придется предоставить эти журналы для анализа, и тогда вся история вашего серфинга будет раскрыта в деталях.

Если небольшие неудобства и возможность нарушения вашей анонимности (хоть и маловероятная) вас не устраивают, вам стоит задуматься об использовании TOR. В отличие от анонимайзеров на основе Web, TOR работает по принципу «луковой» (многослойной) маршрутизации, перенаправляя ваш трафик через множество других компьютеров.

Используйте проект TOR

Некоторые сайты блокируют запросы от анонимных серверов. Поскольку TOR4 перенаправляет ваш интернет-трафик через любое количество различных серверов, блокировать пользователей, применяющих TOR в качестве анонимайзера, гораздо сложнее. TOR обеспечивает вашу анонимность, существенно затрудняя отслеживание цепочки серверов, через которую вы прошли. Чтобы лучше понять принцип его работы, представьте себе соединение между вашим компьютером и конкретным сайтом в виде куска веревки.

Проследовать по этой «путеводной нити» от сайта, собирающего данные, обратно к вашему компьютеру тривиально просто. TOR же работает таким образом, что эта «путеводная нить» не выводит следящего обратно на ваш компьютер. Вместо этого она указывает на другой компьютер, а тот, в свою очередь, на другой и т. д. Иначе говоря, TOR превращает эту цепочку в клубок, который довольно сложно распутать — веревочка может иметь около 20 концов, указывающих в разных направлениях.

Анонимность еще не означает конфиденциальности

TOR предлагает удобный путь к обеспечению анонимности, но это еще не значит, что он гарантирует вам и конфиденциальность. Это выглядит примерно так же, как если бы вы отправились в другую страну инкогнито, а там вдруг решили прогуляться нагишом по улицам. Никто не знает, кто вы такой, но любой, кто заинтересуется, сможет вас видеть. Так и в случае с TOR — все ваши данные, пересылаемые через сеть, легко могут быть отслежены и проанализированы теми, кто поддерживает сервер TOR (в особенности — выходной узел). Поэтому хотя TOR — замечательное средство, позволяющее обеспечить разумную анонимность, но использование TOR для пересылки большого объема важных и незашифрованных данных не является хорошей идеей.

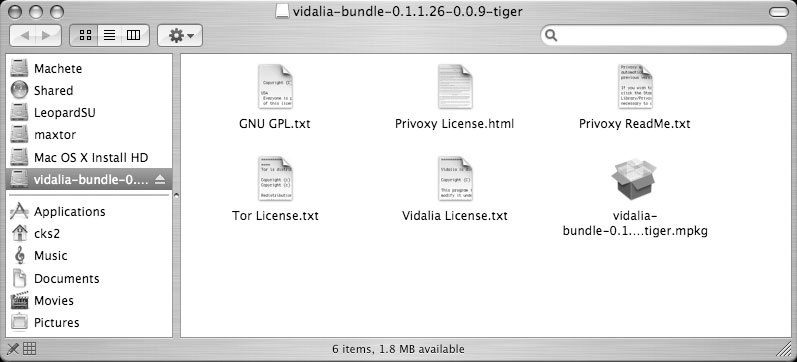

При первоначальной настройке TOR необходимо проделать некоторую предварительную работу. Для начала, естественно, необходимо скачать приложение. Сделать это можно по адресу http://tor.eff.org/download.html.en (или http://www.torproject.org/index.html.ru). Загрузите соответствующий установщик. Когда вы примонтируете образ диска и откроете его, вы столкнетесь с чем-то незнакомым (рис. 6.13).

Здесь нет инсталлятора, но беспокоиться все же не стоит. Щелкните мышью по значку с изображением коробки, и процесс установки начнется. Вам будет предложено ввести свой пароль, а об остальном позаботится файл .mpkg. В результате в вашей папке Applications будет установлено приложение Vidalia. Запуск Vidalia, на первый взгляд, ничего особенного не даст, потому что сначала необходимо настроить ваш компьютер для его использования. Для этой цели вам потребуется задать дополнительные параметры в панели предпочтительных настроек сети (System Preferences→Network→Proxies).

Эта процедура не относится к однократно настраиваемым и работающим по принципу «один раз сконфигурировали и теперь без проблем работаем». Если у вас имеется несколько вариантов установления соединения с Интернетом (например, соединения через Airport и через Ethernet), то вам потребуется сконфигурировать прокси-серверы (proxies) для каждого из используемых интерфейсов.

Среди параметров предпочтительной настройки вам предоставляется большое количество опций. Какие прокси-серверы вам требуется настроить? Моя рекомендация заключается в конфигурировании следующих опций:

- Web Proxy (http)

- Secure Web Proxy (https)

- FTP Proxy

- Gopher Proxy

Какой объем конфигурационных работ вам требуется провести?

Вы запутались во всех этих прокси-серверах? Как вы знаете, соединение через прокси-сервер — это всего лишь соединение с целевым сервером, но установленное не напрямую, а через посредника. Почему их так много? Дело в том, что каждый из прокси-серверов, которые вы конфигурируете, обрабатывает различные типы передачи. Например, FTP Proxy обрабатывает соединение по протоколу FTP, Web Proxy (HTTP) — соединение по протоколу HTTP (через такие соединения проходит большая часть вашего трафика) и т. д. Для обеспечения максимального уровня безопасности, рекомендуется сконфигурировать все прокси-сервера. Однако, например, если вы заинтересованы только в анонимной передаче файлов, то достаточно будет сконфигурировать только FTP Proxy.

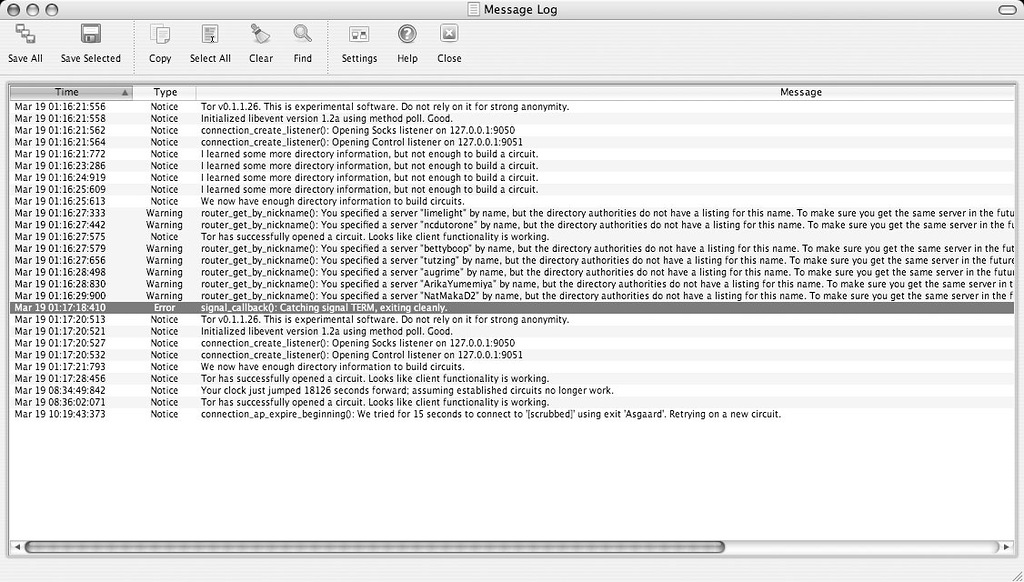

Вам требуется сконфигурировать четыре прокси-сервера, и при этом надо иметь в виду два факта: поле Web Proxy всегда должно содержать значение 127.0.0:8118, и после редактирования каждого прокси следует нажимать кнопку Apply Now. Хотите — верьте, хотите — нет, но через несколько секунд после внесения последнего изменения вы будете просматривать сеть анонимно, хотя на первый взгляд это может показаться и неочевидным. Стандартный способ проверки анонимности заключается в том, чтобы посетить сайт TOR Detector (например, http://www. anonymitytest.com). Еще лучше — проверить журналы Vidalia (http://lefkada.eecs.harvard.edu/cgi-bin/ipaddr.pl?tor=1), как показано на рис. 6.14.

Наконец, воспользуйтесь уже упомянутой тестовой страницей TOR и сравните результаты отображения IP-адреса на панели Network окна System Preferences с результатами, возвращенными TOR Detector. Если приведенные IP-адреса различаются, вы можете быть уверены, что занимаетесь анонимным просмотром.

Если вы находитесь за роутером, сравнение следует выполнять для адреса, указанного в поле DNS Server панели Network окна параметров предпочтительной настройки системы, а не для IP-адреса вашего компьютера. Выполнив все настройки и убедившись в анонимности, обратите внимание на то, что для обеспечения этой анонимности очень многие пользователи предоставляют и часть своей полосы пропускания. Вновь посетите страницу проекта TOR и внесите свой вклад в общее дело. Вы можете настроить свой компьютер таким образом, чтобы он участвовал в запутывании следов в качестве посредника. Поверьте, падение производительности будет пренебрежимо мало, но тем самым вы поможете и себе и другим.