Каким же образом можно обеспечить максимальную безопасность для ваших файлов? Наилучший вариант — это, конечно, никогда не терять над компьютером физического контроля. Но ведь это не всегда возможно — в конце концов, вы же не держите его все время на руках, не отлучаясь ни на минуту. В данной статье рассказывается, какие шаги следует предпринять, если вы хотите защитить и свой Mac, и хранящиеся на нем файлы от нежелательного физического доступа.

В любом случае, ваши данные должны быть защищены от несчастных случаев (катастрофических отказов системы), от человеческих ошибок (в том числе — ваших собственных) и, наконец, просто от любопытных глаз. От несчастных случаев и человеческих ошибок вас могут защитить приложение Time Machine (Leopard) или грамотно созданные резервные копии. Но вот защиту от злоумышленников и просто любопытствующих надо предусмотреть заранее. Как это сделать? Существуют различные варианты, и в последующих нескольких разделах мы рассмотрим их все.

«Кенсингтонский замок» — механическая конструкция, позволяющая несколько снизить риск кражи

Если вы опасаетесь кражи, то знайте, что механические устройства типа «Кенсингтонский замок» (Kensington lock) подходят для защиты от кражи почти любого ноутбука Mac или дисплея Apple. Это небольшое отверстие в корпусе компьютера, предназначенное для соединения с замком, пристегивающим компьютер к какому-либо крупногабаритному и тяжелому (или неподвижному предмету) с целью защиты от кражи. Хотя они и могут быть полезны дома или на работе, но вот если вы активно перемещаетесь по городу, они уже не столь полезны.

Экранная заставка/Пароль для вывода из состояния сна

Представьте себе, что вы работаете в офисе и часто должны отлучаться от вашего компьютера. Возможно, вы просто оставляете свой Mac включенным, но всегда ли вы отдаете себе отчет в том, что пока вы отсутствуете, кто угодно может получить доступ к вашим файлам? Вероятнее всего, ответ будет отрицательным. Но даже если в вашем конкретном офисе и нет никого, кто имел бы по отношению к вам действительно враждебные намерения, иногда может найтись кто-нибудь, кто пожелает сыграть над вами дурацкую шутку.

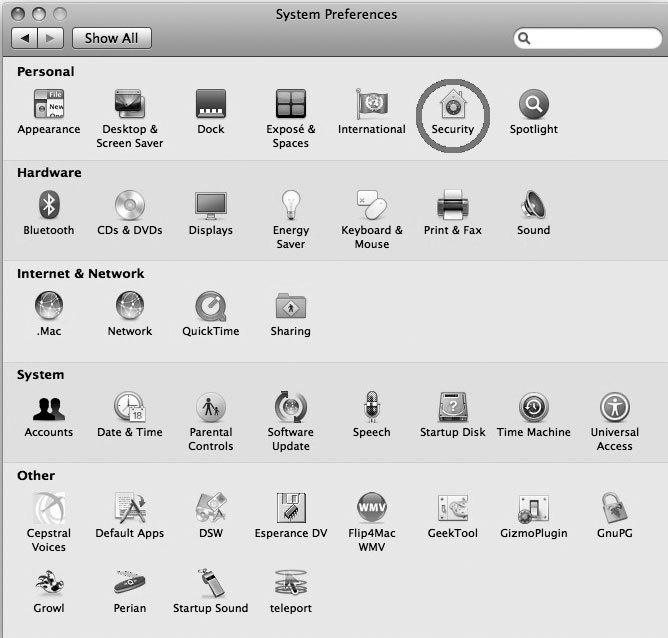

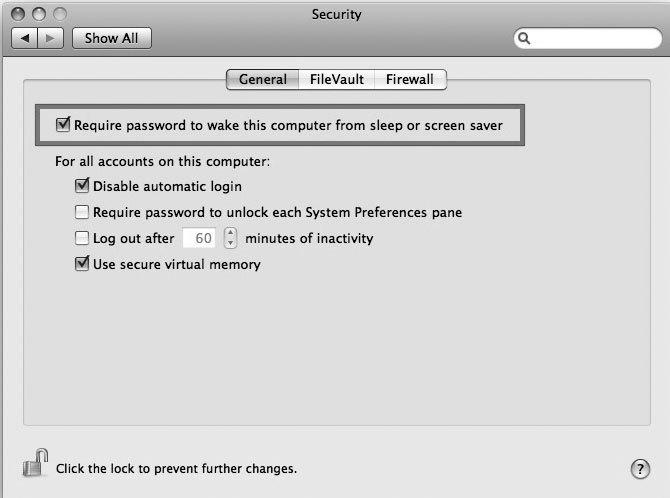

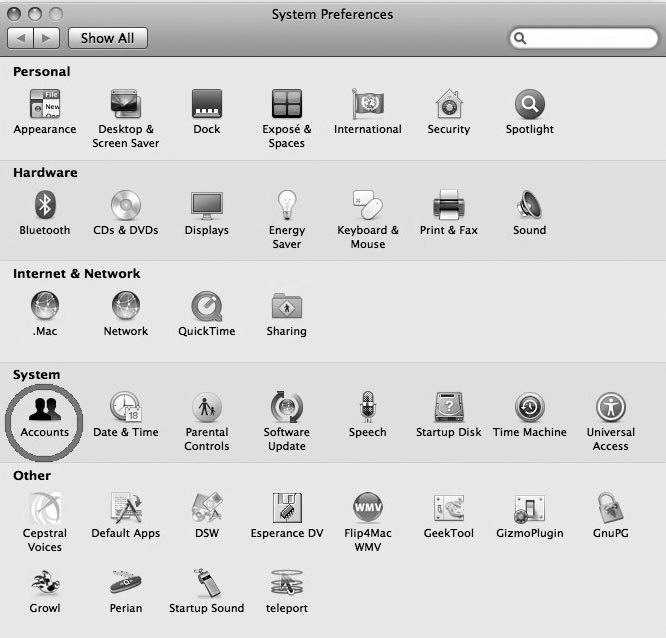

Простейшее решение в данном случае — задать пароль, защищающий экранную заставку и запрашиваемый при выводе компьютера из режима сна. Чтобы задать такой пароль, просто откройте окно System Preferences, щелкните по значку Security (рис. 6.22) и установите флажок Require password to wake this computer from sleep or screen saver — в Leopard этот флажок находится на вкладке General (рис. 6.23).

Выбирайте стойкий пароль

Какой пароль можно считать стойким, а какой — нет? Вот несколько примеров паролей, которые ни в коем случае нельзя считать стойкими: qwerty, 123, letmein. Теперь, когда вы знаете три примера плохих паролей, давайте задумается — а какие же пароли можно считать хорошими? Существует множество приемов и методов повышения стойкости паролей — от умышленно внесенных орфографических ошибок (например, попробуйте замещать буквы символами, скажем, вот как вам понравится название нашего сайта, представленное в таком виде: B|g_B00k_0#_@pp[3_H@cks) до использования генератора паролей по методу случайных чисел.

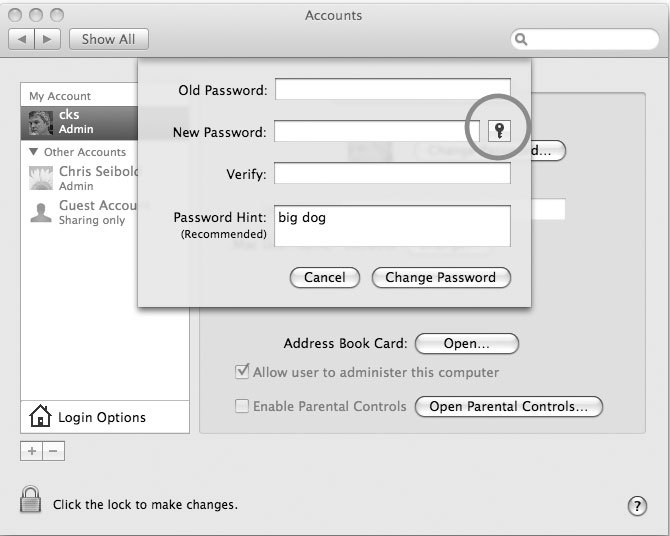

Это очень хорошие методы, но они не обеспечивают никакой обратной связи в том, что касается вашего выбора. К счастью, в Mac OS X есть средства, способные вам помочь. Когда вы выбираете пароль для Mac OS X, вы, несомненно, обратите внимание на кнопку с изображением ключа справа от поля New Password (рис. 6.24).

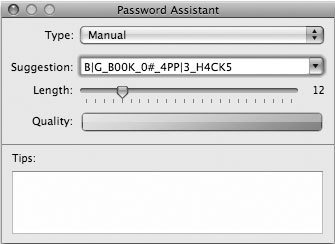

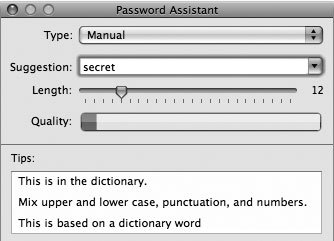

Нажатие этой кнопки запускает средство Mac OS X, известное как Password Assistant, которое генерирует для вас пароли или оценивает те, которые вы сами ввели вручную (рис. 6.25). Так какова же разница между хорошим и плохим паролями? Запуск Password Assistant предоставляет удобную возможность для экспериментов! Например, на рис. 6.26 показан плохой пароль.

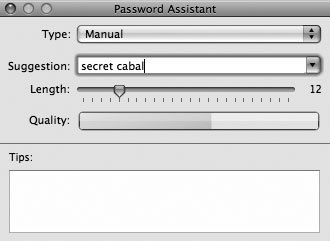

Когда речь заходит о паролях, чем больше их длина, тем лучше. Но, тем не менее, простого увеличения длины явно недостаточно (рис. 6.27).

Утилита Password Assistant оценивает пароль secret cabal немного лучше, чем просто secret, не только потому, что он длиннее, но и потому, что в этот пароль добавлен символ пробела. Правда, оба слова все равно находятся в словаре, и поэтому пароль можно еще усилить, не слишком его усложняя и затрудняя запоминание (рис. 6.28).

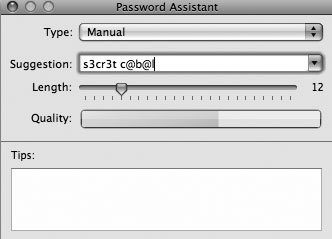

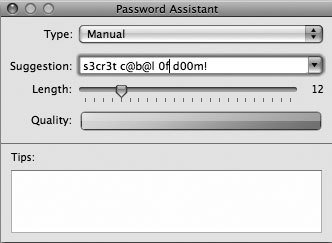

Пароль s3cr3t c@b@l оценивается намного выше, потому что в нем выполнена замена символов. Mac OS X считает этот пароль достаточно неплохим. А вот как выглядит по-настоящему стойкий пароль (рис. 6.29).

Вот это — по-настоящему стойкий пароль! Но не следует использовать его, хотя бы потому, что он уже был опубликован. Вместо этого, возьмите какую-нибудь фразу, которую вы хорошо запомнили, и замените в ней буквы на символы и цифры. Если вы размышляете о том, почему бы не дать Mac OS X указание сгенерировать запоминаемый пароль, то вот вам пример. Я сам создал пароль s3cr3t c@b@l 0f d00m, а Mac OS X предложила мне вот что: bunkoing4088#hostelry. Такие пароли в наши дни считаются «запоминаемыми».

Использование пароля для входа в систему

Сильно ли установка пароля на экранную заставку повышает защищенность вашего Mac? Да, ваш Mac более надежно защищен от тех, кто, случайно проходя мимо в ваше отсутствие, захочет заглянуть в ваши данные. Но защищенность от тех, кто твердо намерен добраться до ваших данных, не повышается нисколько. Пароль на экранную заставку можно обойти, просто перезагрузив компьютер (простейший способ, известный каждому, заключается в том, чтобы нажать кнопку включения питания и удерживать ее нажатой в течение нескольких секунд). Как только ваш Mac перезагрузится, злоумышленник тут же получит к нему полный доступ.

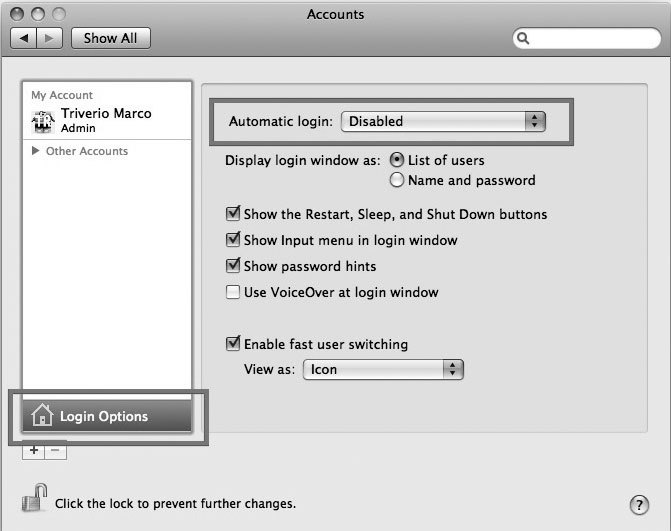

Следовательно, необходимо настроить ваш Mac таким образом, чтобы он требовал ввода пароля при каждой регистрации в системе. Раскройте окно System Preferences, щелкните по значку Accounts (рис. 6.30). На панели Accounts перейдите в раздел Login Options и установите опцию Automatic login: disabled (рис. 6.31).

Использование пароля на микропрограммное обеспечение

Итак, вы защитили паролем экранную заставку и блокировали автоматическую регистрацию в системе. Можно ли теперь считать, что ваш компьютер полностью защищен? Нет. Доступ к хранящейся на Mac информации по-прежнему можно получить, используя один из следующих методов:

- Режим целевого диска (Target Disk Mode)

- Соедините два компьютера Mac кабелем FireWire.

- Перезагрузите компьютер, на котором хранятся интересующие вас данные.

- Как только раздастся звуковой сигнал, свидетельствующий о начале загрузки, нажмите клавишу T.

- На рабочем столе второго компьютера появится значок жесткого диска взламываемого компьютера.

- Однопользовательский режим (Single-User Mode)

- Перезагрузите Mac, на котором хранятся интересующие вас данные.

- Как только раздастся звуковой сигнал, свидетельствующий о начале загрузки, нажмите клавиатурную комбинацию Command+S.

- После перезагрузки вы получите привилегии root — наслаждайтесь ими, если вы хорошо владеете командной строкой.

- Сброс пароля (Password-reset)

- Загрузите Mac, на котором требуется произвести сброс пароля (или паролей) с CD или DVD (например, с дисков аварийного восстановления, поставляющихся вместе с компьютером или с дистрибутивных дисков с коробочной версией Mac OS X).

- Запустите утилиту Reset Password.

- Выберите диск, на котором хранятся пароли, которые требуется заменить (по умолчанию этот диск называется Macintosh HD).

- Выберите пользователя, чей пароль вам требуется изменить.

- Введите новый пароль.

Как видите, если кто-то получил к вашему компьютеру физический доступ, он может применить несколько различных методов обхода ваших паролей. Конечно, вы сразу же зададитесь вопросом — а можно ли защитить ваш Mac от такого рода вторжений? Такой вариант есть: лучший метод заключается в установке пароля к микропрограммному обеспечению (firmware).

Установка пароля на микропрограммное обеспечение — это серьезный шаг, предназначенный для тех, кто действительно глубоко озабочен вопросами безопасности. При установке пароля на Open Firmware следует соблюдать осторожность и быть предельно внимательным. Если вы повысите свою защищенность таким образом, а потом забудете пароль, очень велики шансы на то, что вы превратите свой чудесный Mac в красивый, но бесполезный хлам. Микропрограммное обеспечение — это первое, что «видит» ваш Mac при начале загрузки. Если при этом он «видит» нечто такое, что он не может интерпретировать, он попросту не загрузится.

Метод установки пароля на микропрограммное обеспечение очень прост, и он работает и на платформе PowerPC, и на платформе Intel (хотя и с некоторыми отличиями). Опция установки пароля на микропрограммное обеспечение является стандартным компонентом Mac OS X 10.4 и 10.5. Если вы работаете с более ранними версиями Mac OS X (c 10.1 до 10.3.9), то необходимый компонент можно загрузить здесь: http://www.apple.com/support/downloads/openfirmwarepassword.html.

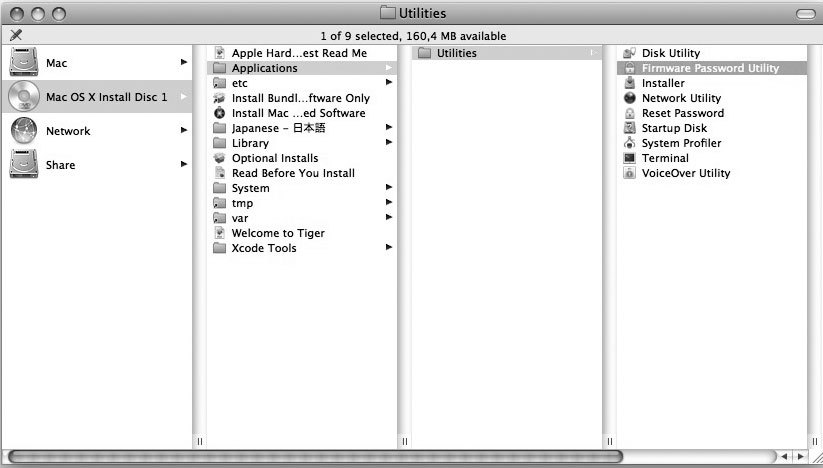

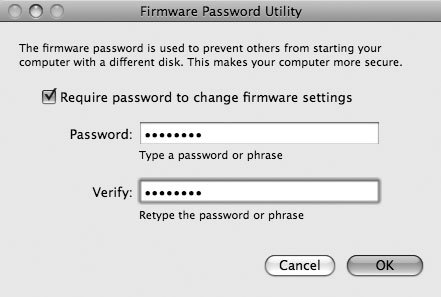

Еще один вариант — необходимую опцию можно найти на любом дистрибутивном CD с Mac OS X: нужная вам утилита находится в папке Applications/Utilities/ и имеет вполне предсказуемое название — Firmware Password Utility (рис. 6.32).

Несмотря на всю мощь программы Firmware Password Utility, она очень проста в использовании:

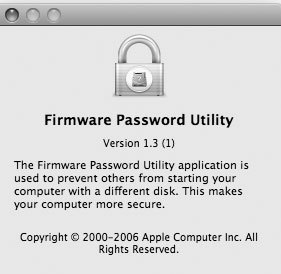

- Запустите приложение (рис. 6.33).

- Активизируйте и выберите пароль на микропрограммное обеспечение. Избегайте использования символа U (на верхнем регистре клавиатуры), так как он распознается не на всех моделях Mac.

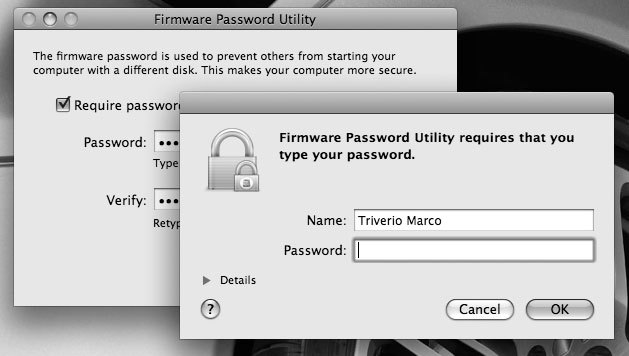

- Чтобы сохранить внесенные изменения, введите учетные данные администратора — пользовательское имя (username) и пароль (password), как показано на рис. 6.34.

Установка пароля на микропрограммное обеспечение даст вам следующие возможности:

- Блокировать возможность запуска компьютера с оптического диска (запуск при нажатой клавише C).

- Блокировать возможность запуска компьютера с сервера NetBoot (запуск при нажатой клавише N).

- Блокировать возможность запуска компьютера в режиме целевого диска (запуск при нажатой клавише T).

- Блокировать возможность запуска компьютера в режиме расширенного вывода (verbose mode). Запуск в режиме расширенного вывода осуществляется путем нажатия клавиатурной комбинации Command+V во время запуска.

- Блокировать возможность запуска компьютера в однопользовательском режиме (запуск при нажатой клавиатурной комбинации Command+S).

- Блокировать возможность сброса Parameter RAM, также известной как PRAM8 (путем нажатия клавиатурной комбинации Command+Option+P+R во время запуска).

- Требовать ввода пароля при каждой попытке входа в Startup Manager (доступ к Startup Manager можно получить, если в процессе загрузки нажать клавишу Option).

- Блокировать возможность запуска в безопасном режиме загрузки (Safe Boot Mode). Для загрузки в этом режиме следует нажать клавишу Shift в процессе запуска (рис. 6.35).

Установка пароля на микропрограммное обеспечение на компьютерах Mac зависит от архитектуры (PowerPC или Intel). На PowerPC Mac вам также будет предложено ввести пароль, прежде чем вы начнете вводить команды во время запуска в Open Firmware (при нажатии клавиатурной комбинации Command+Option+O+F). На Intel Mac будет блокирована возможность использования клавиши D для запуска с диагностического тома (Diagnostic volume) инсталляционного DVD.

Установка пароля на микропрограммное обеспечение представляет собой один из наиболее надежных методов защиты вашего Mac. Если вы используете пароль на микропрограммное обеспечение, то при том условии, что пароль достаточно стоек и хранится в секрете, вы можете чувствовать себя в относительной безопасности (за исключением ситуаций, когда взломщик применяет манипуляции с аппаратными средствами или эксплуатирует уязвимости в системе безопасности, о чем будет рассказано чуть позже в этой статье).

Усиливаем безопасность, особенно на PowerPC

Опции микропрограммного обеспечения называются переменными. Они хранятся в энергонезависимой памяти NVRAM9. То, что память является энергонезависимой, означает, что хранящиеся в ней данные сохраняются даже при отсутствии питания. На PowerPC Mac переменные, хранящиеся в NVRAM, управляют всем — от загрузочного раздела до параметров безопасности. С другой стороны, на Intel Mac они управляют относительно небольшим количеством доступных опций.

Существуют по крайней мере два способа изменить значение переменной:

- Из командной строки Mac OS X (данный метод работает как на PowerPC, так и на Intel).

- Из консоли Open Firmware (данный метод работает только на PowerPC).

Чтобы воспользоваться командной строкой Mac OS X, запустите приложение Terminal (/Applications/Utilities) и попробуйте поэкспериментировать со следующими полезными командами:

- Чтобы отобразить все переменные, хранящиеся в NVRAM: $ sudo nvram -p

- Чтобы отобразить значение конкретной переменной (здесь variable — имя соответствующей переменной): $ sudo nvram variable

- Чтобы установить для переменной конкретное значение (здесь variable — имя соответствующей переменной, а value — устанавливаемое для нее значение): $ sudo variable=value

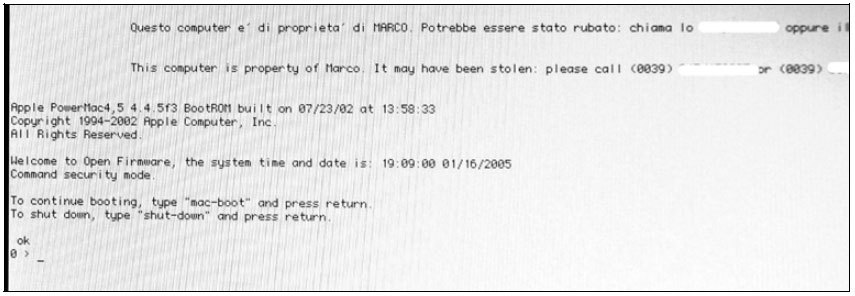

Обладатели Mac на базе PowerPC могут пользоваться командной строкой Open Firmware, доступ к которой можно получить, если сразу же после звукового сигнала, свидетельствующего о начале загрузки, нажать клавиатурную комбинацию Command+Alt+O+F (рис. 6.36).

В консоли Open Firmware10 вам будут доступны следующие полезные команды:

- Отображение всех переменных, хранящихся в NVRAM: printenv

- Отображение значения конкретной переменной (здесь variable — имя соответствующей переменной): printenv variable

- Установка нужного значения для выбранной переменной (здесь variable — имя соответствующей переменной, а value — устанавливаемое для нее значение): setenv variable value

Работа с командной строкой Open Firmware даст вам больше возможностей, и именно поэтому, если у вас Mac на базе PowerPC, командной строке Open Firmware следует отдать предпочтение перед Terminal.

Наибольший интерес представляют следующие две переменные: oem-banner и oem-banner?, которые отображают приветственное сообщение в верхней части экрана консоли Open Firmware. Этой возможностью можно воспользоваться, например, для того чтобы сконфигурировать ваш Mac таким образом, чтобы это сообщение отображало вашу контактную информацию. Представьте себе, что вы потеряли (случайно где-то оставили) свой компьютер, а какой-нибудь честный человек его нашел. Этот человек может воспользоваться выведенной информацией, чтобы вернуть вам компьютер.

Чтобы воспользоваться этой возможностью, сначала активизируйте показ приветственного баннера, введя следующую команду: setenv oem-banner? true. Теперь можно ввести текст сообщения, которое должно отображаться: setenv oem-banner text. Здесь text — сам текст, который требуется отобразить, например: setenv oem-banner This Mac is Steve Jobs’ property. If found, please call 555123456 and you’ll receive a dozen solid gold iPhones.

Когда будет отображаться этот баннер? По умолчанию, он отображается, только когда ваш Mac загружается в режиме консоли Open Firmware. Шансы на то, что кто-то будет загружать ваш Mac при нажатой клавиатурной комбинации Command+Option+O+F, очень малы. А шансы на то, что случайный прохожий окажется знатоком Mac, настолько грамотным, чтобы знать о возможности загрузки в консоль Open Firmware, вообще почти равны нулю. К счастью, вы можете не полагаться на эту призрачную надежду, если установите еще несколько переменных.

Есть еще парочка переменных, о которых вам следует знать. Первая из них — это переменная security-mode. Как следует из ее названия, security-mode задает режим безопасности, а именно: она указывает, следует ли запрашивать пароль при загрузке в режиме консоли Open Firmware. Эта переменная может принимать следующие четыре значения:

- no password access — опция Open Firmware полностью блокирована, и запрос пароля не производится никогда.

- None — это значение присваивается данной переменной по умолчанию. Пароль никогда не запрашивается, даже в том случае, когда установлена переменная password.

- Command — пароль будет запрашиваться только в одном из случаев, описанных чуть далее.

- Full — ваш компьютер будет входить в режим консоли Open Firmware всякий раз, когда он выходит из режима гибернации (hibernation), но не из режима сна (sleep)11, а также при запуске. Пароль будет запрашиваться перед выполнением какой бы то ни было операции.

Вторая переменная, о которой вам необходимо знать — это переменная password. Данная переменная фактически хранит установленный вами пароль. Установка нового пароля не должна выполняться с помощью команды setenv; напротив, для ее установки следует пользоваться командой passwd. Используя эти переменные, вы можете определить, когда происходит вход в режим консоли Open Firmware:

- Если переменная security-mode имеет значение none или значение command, и вы нажимаете клавиатурную комбинацию Command+Option+O+F сразу же после того, как прозвучит сигнал, свидетельствующий о начале загрузки, то запустится консоль Open Firmware.

- Если переменная security-mode имеет значение full, то консоль Open Firmware будет запускаться всякий раз, когда производится загрузка вашего Mac.

- Если переменная auto-boot? (вопросительный знак является частью имени переменной) установлена на значение false (т. е. опция автозагрузки блокирована), то отображается ваш индивидуально настроенный баннер.

В примере, который отображает ваш индивидуально настроенный баннер, было бы неплохо задать и дополнительные настройки, благодаря которым он отображался бы всякий раз при загрузке вашего Mac. Программа Firmware Password Utility по умолчанию устанавливает для переменной security-mode значение command, но, чтобы усилить защищенность, вы можете предпочесть установить для этой переменной значение full. Таким образом, ваш компьютер при каждой загрузке всегда будет входить в режим консоли Open Firmware и, таким образом, ваш индивидуальный баннер будет отображаться всегда.

Если вы предпочитаете более удобный режим загрузки, предоставляемый значением command, но при этом хотите, чтобы баннер по-прежнему отображался всегда, то, как уже говорилось ранее, вам потребуется установить для переменной auto-boot? значение false.

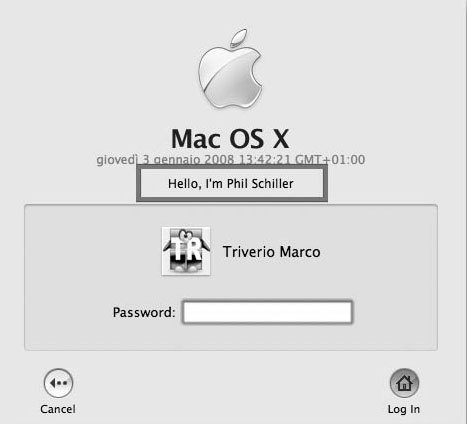

На компьютерах Mac на базе Intel вы не можете задать индивидуальный баннер на уровне микропрограммного обеспечения. Но вы можете сконфигурировать свой Mac таким образом, чтобы при каждой регистрации в системе отображалась строка с вашей контактной информацией (на PowerPC этот совет также работает). Для этого вам потребуется запустить утилиту Property List Editor (она устанавливается вместе с инструментарием разработчика Xcode) и с ее помощью отредактировать файл /Library/Preferences/com.apple.loginwindow.plist, добавив туда объект LoginWindowText и задав для него тип string и значение (например, такое: Hello, I’m Phil Schiller). Результат этой модификации показан на рис. 6.37.

Обход паролей на микропрограммное обеспечение

Вы, наверное, уже задались вопросом — а можно ли обойти пароли на микропрограммное обеспечение (как на PowerPC, так и на Intel Mac)? Ответ — к счастью или к сожалению (зависит от вашей личной позиции), будет положительным. Это не плохо и не хорошо — это всего лишь говорит о том, что абсолютной защищенности на все 100% не существует. Каким же образом можно пустить насмарку всю вашу тяжелую работу по обеспечению безопасности? Или — с другой стороны — а как можно выручить пользователя, забывшего пароль? Существуют три метода взлома. Правда, все они или запутанны (как в Mac OS 9), или весьма трудоемки.

Один из способов обхода паролей на микропрограммное обеспечение подразумевает использование Mac OS 9. Очевидно, что он предназначен только для PowerPC. Чтобы применить этот метод на практике, вам потребуется загрузить Mac OS 9 и извлечь пароль с помощью утилиты FWSucker (http://www. securemac.com/openfirmwarepasswordprotection.php#fwsucker). Кроме того, вы можете извлечь пароль Mac OS X (без сброса), проделав немного дополнительной работы (при том условии, что у вас есть административные привилегии).

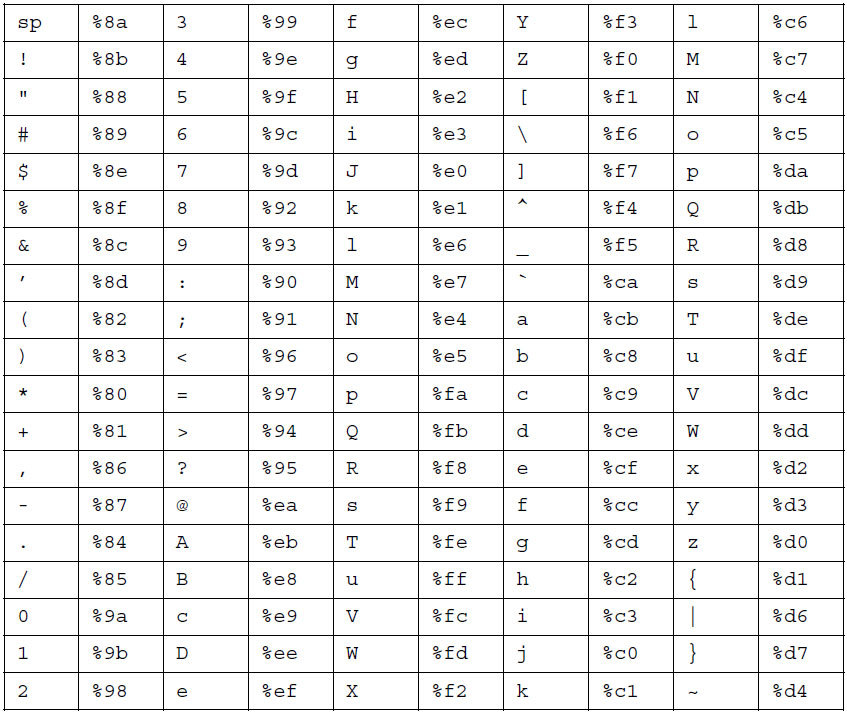

Если вы немного поиграли с Terminal и командой nvram, то вы наверняка уже обратили внимание на следующую команду: $ sudo nvram -p. Команда эта требует административного пароля. Когда команда успешно выполняется, то она отображает переменную security-password в следующем формате: %c3%c4%c4%c3%df.

На первый взгляд ее вывод кажется полной бессмыслицей, но, тем не менее, это не так. Пароль не зашифрован, он всего лишь подвержен обфускации. Каждый символ ASCII подвергается операции XOR (eXclusive OR) со значением 0xAA. Как только вы увидите пароль, вы сможете его и декодировать (см. таблицу ниже). Пользователи, не обладающие административными правами, могут снять пароль Open Firmware, выполнив следующие действия:

- Выключите ваш Mac и отсоедините все кабели.

- Найдите слоты RAM.

- Удалите или добавьте один банк RAM.

- Запустите Mac и нажмите клавиатурную комбинацию Command+Alt+P+R (с помощью этой комбинации производится сброс PRAM).

- Добавьте или удалите банк RAM, который вы на шаге 3 удалили или, соответственно, добавили.

- Вуаля! Ловкость рук, и никакого пароля!

Дополнительно усиливаем безопасность

Все надежды утрачены? Значит ли все только что сказанное, что в случае физического доступа к вашему Mac злоумышленник доберется до ваших данных, вне зависимости от того, как вы их защитили? Есть и хорошие новости! Совершенно не обязательно это будет так, если вы грамотно пользуетесь криптографией.

Благодаря простой и удобной в использовании функции Mac OS X, известной как FileVault, вашу домашнюю папку можно зашифровать. После того как содержимое папки будет зашифровано с помощью FileVault, доступ к нему будет невозможен, даже если ваш пароль на микропрограммное обеспечение будет взломан, а жесткий диск — украден. При использовании FileVault содержимое вашего домашнего каталога шифруется с помощью алгоритма AES-128 (Advanced Encryption Standard с применением 128-битного ключа). Файлы нельзя будет прочитать до тех пор, пока не будет предоставлен правильный пароль.

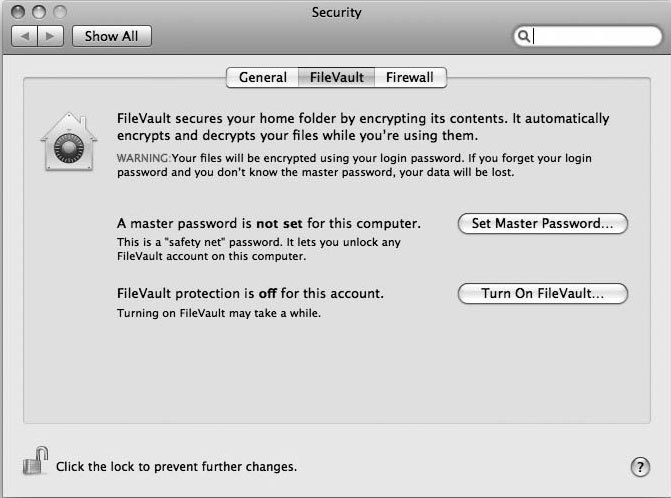

Чтобы активизировать функцию FileVault, откройте окно System Preferences и перейдите на панель Security. Перейдите на вкладку FileVault. Далее, вам потребуется задать главный пароль (master password), с помощью которого можно будет восстанавливать домашние каталоги пользователей, которые забыли свои пароли. После этого нажмите кнопку Turn on FileVault…. Все файлы в вашем домашнем каталоге будут зашифрованы. Расшифровка файлов будет производиться автоматически при регистрации в системе.

Работа этой функции практически незаметна для пользователя и, как вы, вероятно, заметили, наиболее полезна, если и главный пароль, и пароли пользователей хранятся в секрете и являются достаточно стойкими (рис. 6.38).

Если вы будете следовать рекомендациям, данным в этой статье, вы сможете обеспечить вполне разумные меры защиты вашего Mac от любопытствующих, а возможно, даже сделать его самым защищенным компьютером в вашем окружении.